ここから始めよう - SOC 2自動化で監査準備を効率化し、信頼性とROI向上に直結

- 自動証拠収集ツールを導入し、証憑取得作業の70%以上をシステム任せにする

人為ミス削減と工数短縮で、運用負荷が大幅軽減

- 月1回、自社のSOC 2要件遵守状況を自動レポートで可視化

常時監査対応できる体制維持につながる

- 6項目以上の機能(リアルタイム監視や権限管理等)搭載ツールだけ絞り込む

将来拡張やインシデント早期発見にも役立つ

- `判断が必要な領域`は週1回チェックリスト形式でチーム共有

手作業部分も抜け漏れ防止でき、全体品質が安定する

SOC 2コンプライアンスがSaaS企業の必須条件になった理由とは

SaaSの分野でSOC 2という言葉が聞かれるようになってから、もうかなりの月日が流れた。ミッドマーケットやちょっと規模の大きい企業を相手にビジネスをするなら、このSOC 2という基準は避けて通れない…と考える人も多い。ただ、「あなたのシステムは本当に安全なんですか?」と問われる場面が増えてきたこともあり、証明書だったり審査だったりが必要になるケースがちらほら出てきている。

昔ながらのやり方で一つひとつ手作業で進める方法も存在してはいるものの、現場ではどうしてもいろんな無駄や面倒さ、それに時間的なロスが積み重なってしまうことが多い。どこかしらで自動化という選択肢に目を向ける企業も増えている感じだ。

今思えば、最初はテンプレート化されたポリシー文書とか、共有フォルダ、それからエクセルっぽい表計算ソフトやカレンダー通知なんかで何とかなるんじゃない?と思ったチームも少なくない。でも実際には思っていたより複雑だった…そんな声もよく耳にする。

このSOC 2への対応って、一度だけ頑張れば済む話じゃなくて、わりと長く続けていかなきゃならない管理タスクが多かったりする。例えばアクセス権限の画面キャプチャを集めたり、資産リストを定期的に(まあ数ヶ月ごとくらい?)アップデートしたり、複数部門から証拠資料を引っ張ってきたり…。気づけば「誰々さん、このタスクまだでしたよね?」みたいなフォローアップまで発生しちゃう。

結局こうした地道な作業が積み重なると、IT部門やセキュリティ担当者なんかにはそれなりの負担となって、本来取り組むべき開発とか運用に割ける時間が減ってしまう傾向も見え隠れしている。全部マニュアルでやろうとすると、その非効率さは七十倍以上にも感じられることすらある…という意見もあるほどだ。

昔ながらのやり方で一つひとつ手作業で進める方法も存在してはいるものの、現場ではどうしてもいろんな無駄や面倒さ、それに時間的なロスが積み重なってしまうことが多い。どこかしらで自動化という選択肢に目を向ける企業も増えている感じだ。

今思えば、最初はテンプレート化されたポリシー文書とか、共有フォルダ、それからエクセルっぽい表計算ソフトやカレンダー通知なんかで何とかなるんじゃない?と思ったチームも少なくない。でも実際には思っていたより複雑だった…そんな声もよく耳にする。

このSOC 2への対応って、一度だけ頑張れば済む話じゃなくて、わりと長く続けていかなきゃならない管理タスクが多かったりする。例えばアクセス権限の画面キャプチャを集めたり、資産リストを定期的に(まあ数ヶ月ごとくらい?)アップデートしたり、複数部門から証拠資料を引っ張ってきたり…。気づけば「誰々さん、このタスクまだでしたよね?」みたいなフォローアップまで発生しちゃう。

結局こうした地道な作業が積み重なると、IT部門やセキュリティ担当者なんかにはそれなりの負担となって、本来取り組むべき開発とか運用に割ける時間が減ってしまう傾向も見え隠れしている。全部マニュアルでやろうとすると、その非効率さは七十倍以上にも感じられることすらある…という意見もあるほどだ。

手作業でのSOC 2対応がチームを疲弊させる真実

SOC 2のType 1評価というものは、ある一時点のコントロール環境を見ているらしい。ただ、Type 2になると、半年くらいとかそれ以上にわたって様子を見る必要があって、その間ずっと証拠も集め続けなきゃいけないみたい。手作業だけでやると、うっかり設定ミスとかパッチ忘れに気付かず後から困ることもちらほら聞く。思ったより長引いたり、最悪の場合は監査自体がうまく進まなくなることもあるそうだ。

最近では、自動化されたSOC 2コンプライアンス用の仕組みが出てきていて、多分AWSとかAzure、それからOktaやGoogle Workspaceなんかとも直接つながる感じ。こうしたツールを使えば、証拠集めもいつの間にか終わってたりして、「人力で全部チェック」な頃に比べれば何となく楽になったと話す人も多い。

常時モニタリング機能っていうんだろうか…MFA(多要素認証)とかユーザー権限、それぞれのシステム設定やログ管理まで、一日中ずっと見張っているようなイメージ。ただ、定期的なチェックじゃなくて、本当に切れ目なく見ているらしい。不正アクセスやMFA無効状態なんかが起きた場合にも、すぐ変化に気付きやすくなるので、不備を早めに直せる可能性が上がる、と誰かが言っていた。

証拠収集については、自動化ツール側でAWSだったりGitHubだったりから直接データを取る仕組みになっていて、人間側で一つ一つ記録を探す必要は減った感じ。これなら記録漏れにも気付きやすいし、「監査直前になって慌てて資料作成」みたいなことも少なくできそうだ。

あと、その場その場で何か設定がおかしかったりするとアラート飛ばしてくれるんだとか。例えば暗号化抜けだったりログ取得オフになってたりした場合でも、その都度関係者へ通知されるため、大事になる前に修正できる可能性が高まる印象。

全体像としては、一つのダッシュボード画面から今どんな状況なのかわかるよう設計されているケースが多いかな。一部では「ちょっと便利」と評価されている反面、完全無欠というより状況によって合う合わないはあり得そう…そんな雰囲気です。

最近では、自動化されたSOC 2コンプライアンス用の仕組みが出てきていて、多分AWSとかAzure、それからOktaやGoogle Workspaceなんかとも直接つながる感じ。こうしたツールを使えば、証拠集めもいつの間にか終わってたりして、「人力で全部チェック」な頃に比べれば何となく楽になったと話す人も多い。

常時モニタリング機能っていうんだろうか…MFA(多要素認証)とかユーザー権限、それぞれのシステム設定やログ管理まで、一日中ずっと見張っているようなイメージ。ただ、定期的なチェックじゃなくて、本当に切れ目なく見ているらしい。不正アクセスやMFA無効状態なんかが起きた場合にも、すぐ変化に気付きやすくなるので、不備を早めに直せる可能性が上がる、と誰かが言っていた。

証拠収集については、自動化ツール側でAWSだったりGitHubだったりから直接データを取る仕組みになっていて、人間側で一つ一つ記録を探す必要は減った感じ。これなら記録漏れにも気付きやすいし、「監査直前になって慌てて資料作成」みたいなことも少なくできそうだ。

あと、その場その場で何か設定がおかしかったりするとアラート飛ばしてくれるんだとか。例えば暗号化抜けだったりログ取得オフになってたりした場合でも、その都度関係者へ通知されるため、大事になる前に修正できる可能性が高まる印象。

全体像としては、一つのダッシュボード画面から今どんな状況なのかわかるよう設計されているケースが多いかな。一部では「ちょっと便利」と評価されている反面、完全無欠というより状況によって合う合わないはあり得そう…そんな雰囲気です。

Comparison Table:

| 結論 | 詳細 |

|---|---|

| 自動化ツールの導入が重要 | SOC 2準拠や監査対応の効率化に寄与し、業務負担を軽減する。 |

| 早期導入によるメリット | 急なセキュリティ審査やレポート提出にもスムーズに対応できるため、リスクを低減できる。 |

| 継続的な監視の利点 | リアルタイムでコントロール環境を見守り、設定ミスや証明書の期限切れなどを早期発見可能。 |

| 複数ツール間の統合管理 | 自動化ツールは異なるSaaSサービス間でデータを連携させ、全体像把握を容易にする。 |

| 時間と工数の節約効果 | タスク管理機能付きのツールは部門横断的な協力体制を促進し、作業効率が向上する。 |

自動化プラットフォームが解決する5つの課題点

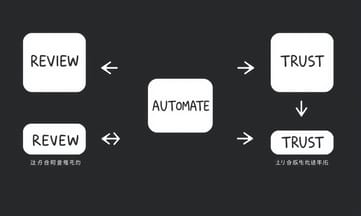

部門ごとの管理が少し楽になると言われている自動化ツール、あれでコントロールの健康状態や進捗っていうのかな、それがある程度見えるようになるんですよね。細かく掘り下げていけるから、誰が何をやったかとか責任もはっきりしやすい、と言う人もいる。

そもそも監査前に手作業で証跡集めてバタバタするより、自動で証拠がまとまってレポートまで用意される方が圧倒的に助かる場面、多そうです。全部時刻入りのログとして残しておいて、コントロールも記録されてる…そんな仕組みになってたりしますよ。しかも監査担当者向けのアクセス権限をきちんと設定できれば、レビュー期間もちょっと短くなることが多いみたいです。監査自体も多少スムーズになる例が増えてます。ただ「絶対」ではなく環境によるので注意は必要ですが。

SaaS企業だと成長するにつれてSOC 2準拠への対応範囲がどんどん広がりますよね。インフラ増えるしユーザー数も膨らむし、お客さんのデータ量なんか気づけば七十倍近いケースだってあるとか。その分だけ管理すべきコントロール項目や証跡・ドキュメント類は増えてしまうので、人力だけでは追いつかない感じになります。それで全体的なコンプライアンス負担というか、「これじゃ回らない」って話になることもしばしば聞きますね。

スケールアップしたクラウドサービス現場だと、新しいアプリだったりリソースだったり、チームメンバーひとり増えただけでも新しいリスク要因とかコントロール義務が発生して…。もし自動化なしで頑張ろうと思ったら、証拠収集やチェック、それに伴う資料更新など本当に追いつかなくなる感じです。そのせいで準備期間が伸びたり締切ギリギリだったり抜け漏れになった例、たぶん身近にもちらほらあると思います。不十分な統制だと結局コンプライアンス上のステータスや信頼性にも影響出ちゃいますしね。

ちなみにSOC 2自体、「単なる形だけ」のものじゃないという話、ここ最近特に耳にします。「企業間取引では認証持ってない会社はちょっと敬遠されやすい」みたいな声もあって、大手顧客相手ならもうほぼ必須条件みたいな雰囲気ですね。この傾向については将来的にどう変わるかわからないですが、一説には約九割くらいの会社さんがお付き合い前にセキュリティ認証有無を気にすると言われています。それくらい重要視されている部分なのでしょう。ただ例外も当然ありますから一概には言えませんけど…。

そもそも監査前に手作業で証跡集めてバタバタするより、自動で証拠がまとまってレポートまで用意される方が圧倒的に助かる場面、多そうです。全部時刻入りのログとして残しておいて、コントロールも記録されてる…そんな仕組みになってたりしますよ。しかも監査担当者向けのアクセス権限をきちんと設定できれば、レビュー期間もちょっと短くなることが多いみたいです。監査自体も多少スムーズになる例が増えてます。ただ「絶対」ではなく環境によるので注意は必要ですが。

SaaS企業だと成長するにつれてSOC 2準拠への対応範囲がどんどん広がりますよね。インフラ増えるしユーザー数も膨らむし、お客さんのデータ量なんか気づけば七十倍近いケースだってあるとか。その分だけ管理すべきコントロール項目や証跡・ドキュメント類は増えてしまうので、人力だけでは追いつかない感じになります。それで全体的なコンプライアンス負担というか、「これじゃ回らない」って話になることもしばしば聞きますね。

スケールアップしたクラウドサービス現場だと、新しいアプリだったりリソースだったり、チームメンバーひとり増えただけでも新しいリスク要因とかコントロール義務が発生して…。もし自動化なしで頑張ろうと思ったら、証拠収集やチェック、それに伴う資料更新など本当に追いつかなくなる感じです。そのせいで準備期間が伸びたり締切ギリギリだったり抜け漏れになった例、たぶん身近にもちらほらあると思います。不十分な統制だと結局コンプライアンス上のステータスや信頼性にも影響出ちゃいますしね。

ちなみにSOC 2自体、「単なる形だけ」のものじゃないという話、ここ最近特に耳にします。「企業間取引では認証持ってない会社はちょっと敬遠されやすい」みたいな声もあって、大手顧客相手ならもうほぼ必須条件みたいな雰囲気ですね。この傾向については将来的にどう変わるかわからないですが、一説には約九割くらいの会社さんがお付き合い前にセキュリティ認証有無を気にすると言われています。それくらい重要視されている部分なのでしょう。ただ例外も当然ありますから一概には言えませんけど…。

監査準備の時間を70%削減する自動証拠収集の仕組み

SOC 2のコンプライアンス対応が遅れたり、手順がうまく整理されていないと、なんとなく取引に影響が出やすいようです。例えば、セキュリティレビューで商談がなかなか進まなかったり、調達部門から「ちゃんとした認証は?」と聞かれて返答に困ったり。顧客側も最近は細かい証拠やリスク評価を求める傾向らしいので、そこに時間を割かれることもあるようですね。競合他社がさっと「うちはしっかりしてますよ」と見せられる場合、こちらの立場が微妙になってしまうことも考えられなくはないです。

SOC 2準拠を自動化することで、多分ですが監査のための準備期間はだいぶ短縮できることが多いみたいです。証拠書類も一貫性を保ちつつ集めやすくなるので、顧客からセキュリティ関連の質問を受けた時にも慌てずに済む、と言われています。この柔軟さのおかげで契約までの流れも多少スムーズになることがあるそうですし、お客さんとの信頼構築にもどこかで役立つんじゃないでしょうか。

監査人と話をするとき、彼らとしては標準的で確認しやすいフォーマット――タイムスタンプ付きとか――でコントロール運用状況を示してほしいみたいです。自動化されたSOC 2ツールだと、システムやクラウド環境からログやアクセス記録、それに設定状態なんかを定期的に拾ってきてくれる機能がありますね。この仕組みなら、「もう一度この証拠見せて」みたいな再依頼や説明不足による混乱も減ると言われています。その結果として監査全体も思ったより早く終わることがありそうですし、不足情報への指摘も少なくなる印象があります。

ただ、自動化ツールには得意不得意があります。何でも丸投げとはいきません。「補助輪」くらいに考える方が現実的でしょう。

自動化できる部分というと…繰り返し作業とか時間ばかり食うものが中心ですね。MFA(多要素認証)とか暗号化などのセキュリティ設定がちゃんと効いているか勝手にチェックしたり、各種システム・アプリ・クラウドからログデータ引っ張ってきたりするのは割とうまく回ります。それとパスワードルール強制適用とか、一時離席時の自動サインアウト管理、それぞれアクセス権限も一定水準で維持できます。

従業員の入社・退職情報についても、大体の場合変化点を検知して不要なアクセス権限を外すなどサポートしますね。ただ人事データとの連携具合によって精度には差異があります。他にもベンダー評価期限切れ通知とか第三者リスク管理関係のアラート、それから必要書類一式まとめてレポート形式で出力する機能なんかもよく見ます。でも結局、本当に大事な判断とか例外対応には人間側の目配り・最終確認が必要なので、その点だけ過信せず使いたいところです。

SOC 2準拠を自動化することで、多分ですが監査のための準備期間はだいぶ短縮できることが多いみたいです。証拠書類も一貫性を保ちつつ集めやすくなるので、顧客からセキュリティ関連の質問を受けた時にも慌てずに済む、と言われています。この柔軟さのおかげで契約までの流れも多少スムーズになることがあるそうですし、お客さんとの信頼構築にもどこかで役立つんじゃないでしょうか。

監査人と話をするとき、彼らとしては標準的で確認しやすいフォーマット――タイムスタンプ付きとか――でコントロール運用状況を示してほしいみたいです。自動化されたSOC 2ツールだと、システムやクラウド環境からログやアクセス記録、それに設定状態なんかを定期的に拾ってきてくれる機能がありますね。この仕組みなら、「もう一度この証拠見せて」みたいな再依頼や説明不足による混乱も減ると言われています。その結果として監査全体も思ったより早く終わることがありそうですし、不足情報への指摘も少なくなる印象があります。

ただ、自動化ツールには得意不得意があります。何でも丸投げとはいきません。「補助輪」くらいに考える方が現実的でしょう。

自動化できる部分というと…繰り返し作業とか時間ばかり食うものが中心ですね。MFA(多要素認証)とか暗号化などのセキュリティ設定がちゃんと効いているか勝手にチェックしたり、各種システム・アプリ・クラウドからログデータ引っ張ってきたりするのは割とうまく回ります。それとパスワードルール強制適用とか、一時離席時の自動サインアウト管理、それぞれアクセス権限も一定水準で維持できます。

従業員の入社・退職情報についても、大体の場合変化点を検知して不要なアクセス権限を外すなどサポートしますね。ただ人事データとの連携具合によって精度には差異があります。他にもベンダー評価期限切れ通知とか第三者リスク管理関係のアラート、それから必要書類一式まとめてレポート形式で出力する機能なんかもよく見ます。でも結局、本当に大事な判断とか例外対応には人間側の目配り・最終確認が必要なので、その点だけ過信せず使いたいところです。

なぜ今すぐSOC 2自動化を始めるべきか?成長段階別のベストタイミング

自動化が進んだ今でも、どうしても人の手が必要な作業って出てきますね。例えばセキュリティポリシーの作成や承認なんかは、結局誰かが実際に書いたり確認したりしないといけないですし、会社によって方針も微妙に違うものです。リスクを洗い出すこと自体はツールでできるようになりましたけど、その後どれを優先するか考える場面になると、人間の判断力に頼るしかない部分が残ります。

それからアラートへの対応とか例外処理も、全部が全部機械だけで完結するわけじゃなくて、「これ本当に問題なの?」みたいなところは最終的には誰か決めなきゃならないです。監査人との会話でも、「なぜこの方法を選んだの?」という質問には、自動化ツールでは説明しきれず、担当者自身が背景や理由を伝える場面も出てくるでしょう。

こんな感じで、自動化によって手間の掛かるルーチンワークはかなり減らせているようですが、それだけで済む話でもないですね。その分チームはもう少し考える必要がある仕事や、本当に大事なプロジェクトに時間を割けるようになる…という見方もあるみたいです。

ところでSOC 2準拠のための準備ですが、細かく計算したことはありませんが、多くの場合部署横断的に関わる人たちで何十時間~百時間単位(七十時間以上とか?)かけて取り組むケースも珍しくないそうです。数ヶ月単位になることもしばしば耳にします。数字として正確じゃなくても、とにかくかなりまとまった工数と期間が必要だと感じている現場が多い印象ですね。

それからアラートへの対応とか例外処理も、全部が全部機械だけで完結するわけじゃなくて、「これ本当に問題なの?」みたいなところは最終的には誰か決めなきゃならないです。監査人との会話でも、「なぜこの方法を選んだの?」という質問には、自動化ツールでは説明しきれず、担当者自身が背景や理由を伝える場面も出てくるでしょう。

こんな感じで、自動化によって手間の掛かるルーチンワークはかなり減らせているようですが、それだけで済む話でもないですね。その分チームはもう少し考える必要がある仕事や、本当に大事なプロジェクトに時間を割けるようになる…という見方もあるみたいです。

ところでSOC 2準拠のための準備ですが、細かく計算したことはありませんが、多くの場合部署横断的に関わる人たちで何十時間~百時間単位(七十時間以上とか?)かけて取り組むケースも珍しくないそうです。数ヶ月単位になることもしばしば耳にします。数字として正確じゃなくても、とにかくかなりまとまった工数と期間が必要だと感じている現場が多い印象ですね。

自動化ツール選びで絶対外せない6つの機能チェックリスト

たとえば、エンジニアリングの管理記録や設定があったり、IT部門がデバイスのリストやアクセス権をチェックしたりする場面って、けっこう見かける。セキュリティ担当は複数のツールから証拠を集めていたり、HRが従業員向けのセキュリティ研修について何か証明できるようにしていたりもする。コンプライアンス担当が期限や書類準備で調整している姿も珍しくない。

最近だとSOC 2対応を自動化するためのサービスを使う会社も増えてきているみたいで、監査前の準備時間が七割近く減ったという話も耳にする。ただ、実際にはこの数字は状況によって変わるし、「かなり短縮されることが多い」と言える程度かもしれない。他にも色々なメリットがあるようで――例えばSOC 2タイプ2審査への移行が早まったとか、監査でつまずくリスクが小さくなったとか、証拠集めやフォローアップにかかる時間そのものがずいぶん軽くなったという声も聞こえる。それに監査人とのやり取りもスムーズになりやすいそうだ。

でも、多くのSaaS企業では、本当に必要になるまでSOC 2自動化を考えないケースがまだ多い気がする。取引先から突然レポート提出を求められたり、大きな商談中に急にセキュリティ審査で止まってしまうと、その時点で慌てて証拠集めや計画立案を始めざるを得なくなる。その結果としてコントロール不備や監査遅延につながることも少なくない。

もっと賢いやり方と言えば…早いうちからこうした自動化ツールを導入しておいて、本来の日々のワークフローに自然と組み込んでおくことなんじゃないかな。そうすると運用上の負担も減って、おそらく成長ペースにも良い影響を与える可能性はあると思う。

今このタイミングで自動化導入すべきかわからない?ちょっと迷う場合には、こんなサインが出ていたら検討していいかもしれない――

・エンタープライズや規制業界のお客様相手の場合。大手顧客はセキュリティ対策とコンプライアンス証明をほぼ必須条件としていることも多いし、それらへの対応は今後避けられなくなる傾向。

・契約締結前のセキュリティレビューで営業プロセス全体が足踏み状態になっているなら、自動化によって構造的な証跡提出やレポーティング作業がおそらく加速できる。

・クラウド上に顧客データ…という状況だった場合など、この辺りから考え始めても遅すぎるとは限らない。

最近だとSOC 2対応を自動化するためのサービスを使う会社も増えてきているみたいで、監査前の準備時間が七割近く減ったという話も耳にする。ただ、実際にはこの数字は状況によって変わるし、「かなり短縮されることが多い」と言える程度かもしれない。他にも色々なメリットがあるようで――例えばSOC 2タイプ2審査への移行が早まったとか、監査でつまずくリスクが小さくなったとか、証拠集めやフォローアップにかかる時間そのものがずいぶん軽くなったという声も聞こえる。それに監査人とのやり取りもスムーズになりやすいそうだ。

でも、多くのSaaS企業では、本当に必要になるまでSOC 2自動化を考えないケースがまだ多い気がする。取引先から突然レポート提出を求められたり、大きな商談中に急にセキュリティ審査で止まってしまうと、その時点で慌てて証拠集めや計画立案を始めざるを得なくなる。その結果としてコントロール不備や監査遅延につながることも少なくない。

もっと賢いやり方と言えば…早いうちからこうした自動化ツールを導入しておいて、本来の日々のワークフローに自然と組み込んでおくことなんじゃないかな。そうすると運用上の負担も減って、おそらく成長ペースにも良い影響を与える可能性はあると思う。

今このタイミングで自動化導入すべきかわからない?ちょっと迷う場合には、こんなサインが出ていたら検討していいかもしれない――

・エンタープライズや規制業界のお客様相手の場合。大手顧客はセキュリティ対策とコンプライアンス証明をほぼ必須条件としていることも多いし、それらへの対応は今後避けられなくなる傾向。

・契約締結前のセキュリティレビューで営業プロセス全体が足踏み状態になっているなら、自動化によって構造的な証跡提出やレポーティング作業がおそらく加速できる。

・クラウド上に顧客データ…という状況だった場合など、この辺りから考え始めても遅すぎるとは限らない。

人間の判断が必要な領域と自動化可能な領域の線引き

クラウドにデータを置いておくと、なんとなく柔軟性が出てくる感じはあるけど、その分セキュリティのコントロールって言うんですかね、そういう仕組みがしっかりしてないと、ちょっとしたトラブルにもなりやすい印象もあります。AWSとかAzure、それからGCPあたりを使う会社も今ではかなり増えてきた気がします。で、最近よく見かける自動化された監視プラットフォームですが、これらは四六時中環境を見張っているようで、おそらくコンプライアンス面でも役立つ場面がちらほらあるのでしょう。

話は変わりますが、社内で使うSaaSツールも年々増える一方ですよね。Google WorkspaceだとかOkta、それからGitHubやJira、Notionなどなど…。数えればきっと両手じゃ足りないくらい。こうなると、一つひとつのツールごとのコンプライアンス関連の情報を人力だけでチェックするのは現実的じゃなくなってきます。自動化ツールなら複数サービス間のデータをなんとなく繋いで拾ってきてくれるので、「今どうなってる?」という全体像もざっくり把握できるようになる…そんな期待感があります。

それにしても、エンジニアやIT担当者、セキュリティ系のリーダーなんかが、本来やりたいこと――つまり新しい機能作ったりシステム守ったり――よりも先に監査対応や証拠集めに追われてしまうケース、多いような気もしませんか?自動化によって少し手間が減れば、本業への集中度合いもちょっと変わるんじゃないでしょうか。

SOC 2準拠について言えば、「急ぎで何とかしなきゃ」と焦るよりは早めに地道に取り組んだ方が何倍も楽、と耳にしたことがあります。初期段階から自動化取り入れておけば無理なく回せて、不自然な手作業の積み重ねによる後々のトラブル(技術的負債)も多少避けられるかもしれません。本番監査前後になって慌てず済むし、お客様や投資家さんへの対応スピードアップにも繋がる余地ありそうです。早め早めの準備こそ肝心…という話ですね。それでいて、自動化さえ整えば、本当に大事なビジネス成長やセキュリティ強化にも意識を割ける気配があります。

ただ、自動SOC 2コンプライアンス用の仕組みと一口に言っても色々違いがあるようです。一部では「チェックボックス埋め」だけになっちゃうものも見受けますし、そのあたり導入前には慎重な比較検討――具体的には余計な複雑さを増やさず、人手作業そのものをどこまで減らせそうか――意識して選ぶ必要ありそうです。どれが良い悪いとは断言できませんけど、それぞれ特徴には差がありますので、ご注意ください。

話は変わりますが、社内で使うSaaSツールも年々増える一方ですよね。Google WorkspaceだとかOkta、それからGitHubやJira、Notionなどなど…。数えればきっと両手じゃ足りないくらい。こうなると、一つひとつのツールごとのコンプライアンス関連の情報を人力だけでチェックするのは現実的じゃなくなってきます。自動化ツールなら複数サービス間のデータをなんとなく繋いで拾ってきてくれるので、「今どうなってる?」という全体像もざっくり把握できるようになる…そんな期待感があります。

それにしても、エンジニアやIT担当者、セキュリティ系のリーダーなんかが、本来やりたいこと――つまり新しい機能作ったりシステム守ったり――よりも先に監査対応や証拠集めに追われてしまうケース、多いような気もしませんか?自動化によって少し手間が減れば、本業への集中度合いもちょっと変わるんじゃないでしょうか。

SOC 2準拠について言えば、「急ぎで何とかしなきゃ」と焦るよりは早めに地道に取り組んだ方が何倍も楽、と耳にしたことがあります。初期段階から自動化取り入れておけば無理なく回せて、不自然な手作業の積み重ねによる後々のトラブル(技術的負債)も多少避けられるかもしれません。本番監査前後になって慌てず済むし、お客様や投資家さんへの対応スピードアップにも繋がる余地ありそうです。早め早めの準備こそ肝心…という話ですね。それでいて、自動化さえ整えば、本当に大事なビジネス成長やセキュリティ強化にも意識を割ける気配があります。

ただ、自動SOC 2コンプライアンス用の仕組みと一口に言っても色々違いがあるようです。一部では「チェックボックス埋め」だけになっちゃうものも見受けますし、そのあたり導入前には慎重な比較検討――具体的には余計な複雑さを増やさず、人手作業そのものをどこまで減らせそうか――意識して選ぶ必要ありそうです。どれが良い悪いとは断言できませんけど、それぞれ特徴には差がありますので、ご注意ください。

SecureSlateが他社製品と差別化するリアルタイム監視機能

コンプライアンス対応を効率化するツール、最近は色々出てきているけど、どれが良いのか分かりづらいことが多いみたいです。たぶん一番気になるのは、「監査に向けてずっと準備万端でいられるかどうか」なんじゃないかなと聞いたことがあります。

例えば、リアルタイムでコントロール環境を見守ってくれる仕組みがあると、何かしらの設定ミスとか証明書の期限切れだとか、バックアップ失敗なども早めに気付けるようになる可能性が高いと言われています。こういう継続的な監視のおかげで、リスク低減にもつながる場面がそこそこあるみたいですね。ただ、全部自動で完璧という感じではなく、大体の場合「問題が起きた時点で割とすぐ発見できる」程度と捉えられている印象です。

SOC 2に関連する基準やフレームワークについても、一から全部自分たちで作る必要がないソリューションもちらほら存在しています。最初から大まかな枠組みやドキュメント類、それっぽいワークフローまで用意されていて、それを現場ごとに調整して使う形だそうです。このおかげで手間や迷う時間が減った、と感じる人も一定数いるようです。

システム連携の部分では、大企業だけじゃなく、中規模くらいでもAWSやAzureなどクラウドサービスを複数使っている例はよく耳にします。GitHubやOkta、Google Workspace、それからSlackとかJiraあたりとも繋げられるものだと便利だという声もありますね。直接データを取得できれば、証拠集めのためにログ漁りしたりIT担当者へ細々頼む手間が減るので、そのあたり重宝されているケースも少なくないようです。

タスク管理についてもですが、SOC 2では部門横断的な協力体制が求められる場面もしばしば出てきます。それぞれ誰が何を担当していて今どこまで進んでいるか――この辺りを追跡したり、「そろそろ締切ですよ」とリマインダーしてくれる機能付きのツールだと抜け漏れ防止につながる可能性があります。ただし全員の足並み揃えるには追加工夫も必要になりそうですが。

まあ大雑把にまとめると、「七十項目前後」の条件や要素より「どう現場運用とうまく噛み合うか」を考えるほうが実際重要視されている気配があります。

例えば、リアルタイムでコントロール環境を見守ってくれる仕組みがあると、何かしらの設定ミスとか証明書の期限切れだとか、バックアップ失敗なども早めに気付けるようになる可能性が高いと言われています。こういう継続的な監視のおかげで、リスク低減にもつながる場面がそこそこあるみたいですね。ただ、全部自動で完璧という感じではなく、大体の場合「問題が起きた時点で割とすぐ発見できる」程度と捉えられている印象です。

SOC 2に関連する基準やフレームワークについても、一から全部自分たちで作る必要がないソリューションもちらほら存在しています。最初から大まかな枠組みやドキュメント類、それっぽいワークフローまで用意されていて、それを現場ごとに調整して使う形だそうです。このおかげで手間や迷う時間が減った、と感じる人も一定数いるようです。

システム連携の部分では、大企業だけじゃなく、中規模くらいでもAWSやAzureなどクラウドサービスを複数使っている例はよく耳にします。GitHubやOkta、Google Workspace、それからSlackとかJiraあたりとも繋げられるものだと便利だという声もありますね。直接データを取得できれば、証拠集めのためにログ漁りしたりIT担当者へ細々頼む手間が減るので、そのあたり重宝されているケースも少なくないようです。

タスク管理についてもですが、SOC 2では部門横断的な協力体制が求められる場面もしばしば出てきます。それぞれ誰が何を担当していて今どこまで進んでいるか――この辺りを追跡したり、「そろそろ締切ですよ」とリマインダーしてくれる機能付きのツールだと抜け漏れ防止につながる可能性があります。ただし全員の足並み揃えるには追加工夫も必要になりそうですが。

まあ大雑把にまとめると、「七十項目前後」の条件や要素より「どう現場運用とうまく噛み合うか」を考えるほうが実際重要視されている気配があります。

コンプライアンス自動化がもたらすROIを数字で検証

監査人とやりとりする時、なんとなく便利そうなツールがいくつかあって――例えば、証拠のファイルをまとめてダウンロードできたり、活動記録が時間ごとに残ったり。そういうポータルとか仕組みがあると、何度も質問したり資料探しに手間取ることが減って、結果的に監査期間もちょっと短くなる…みたいな話も耳にする。

書類関係って、本当に散らばりやすい。アクセスレビューやリスク評価、それからログとか報告書、その辺一箇所で管理してる会社は少なくないけど、一部はまだバラバラのままらしい。Slackのスレッド漁ったり、どこかの共有ドライブを探し回る羽目になることも結構あるようだ。全部ちゃんとまとまってれば、不意打ちのチェックにもある程度落ち着いて対応できるし、「これどこ?」みたいな質問も減る気がする。

SaaS系だとSecureSlateというサービスを選ぶ企業がちらほら出てきた印象で…。数十社くらいかな?急成長中のところでは特に重宝されている感じだ。AWSやOkta、それからGitHubなんかとも連携できて、不具合っぽい動きを早めに発見できたりするんだとか。実際どうかはさておき、エンジニアやセキュリティ担当者が本来の業務から完全に離れず済むという点を評価する声も聞いたことがある。

証拠集めやダッシュボード化、それから監査向けレポートまで自動化されているので、「直前になって慌てふためく」みたいな状況は少し避けられる可能性ありそう。ただ完全にゼロになるとは限らない。タスク管理やリスク追跡用のワークフロー機能も盛り込まれているから、全体的には整理された形で進行できる場面が多い模様。

自動化によるSOC 2対応、そのメリットとしては「多少リスク軽減」「工数節約」「結果的に良い監査につながる場合あり」と言われていて…。でも導入タイミング次第で効果は変わるかもしれない。早めに始めた方が運用面では楽になる傾向、と語る人もいる。それでも完璧とは言えず、現場ごとの工夫次第なのかなと思うこともあるよね。

月額99ドルから始められる自動化ソリューションの導入方法

コンプライアンスって、どうしても監督とかチェックが必要になりがち。だけど、うまく自動化を使えば、なんだか静かに裏で働いてくれる仕組みになることもあるらしい。あれこれ管理したり証跡を残したりしても、チーム全体が成長に集中できる余裕が生まれるかもしれない――まあ、人によって感じ方は違うけど。

スタートアップのセキュリティ基盤づくりって重要と言われているけど、小さいチームだと複雑な手続きとかで時間を取られてしまいそう。SecureSlateというサービスには、もう少し簡単な道筋が用意されているようだ。たとえば値段の話だけど、高額なツールじゃなくても利用できるプランがあるみたいで、数千円台から始められるものも見かけた気がする。

書類仕事や細かな作業、そればっかりに手間を取られるよりは、自動化された仕組みで手順を進めていけば、本業に目を向けやすくなる場合もある。もちろん全員に当てはまるとは限らないけれど。

必要な条件をクリアできるようサポートしてくれる機能も含まれているから、「これで本当に大丈夫かな?」と不安になる場面でも、多少安心感につながる可能性はありそう。信頼とか信用の面でも、ちょっとプラスになるケースがあったという声も耳にしたことがある。

それから、「登録自体はすごく短時間だった」という人の話を聞いた覚えもある。たしか数分くらい…いや、大体三分前後?その程度で最初のセットアップまで進むことができて、そのあと実際にプラットフォームの流れを見ることも可能だとか。

全部まとめて考えてみると、「絶対こうなる」とまでは言えないけれど、新しい方法として試してみる価値はありそうだと思う人もいるんじゃないかな。

スタートアップのセキュリティ基盤づくりって重要と言われているけど、小さいチームだと複雑な手続きとかで時間を取られてしまいそう。SecureSlateというサービスには、もう少し簡単な道筋が用意されているようだ。たとえば値段の話だけど、高額なツールじゃなくても利用できるプランがあるみたいで、数千円台から始められるものも見かけた気がする。

書類仕事や細かな作業、そればっかりに手間を取られるよりは、自動化された仕組みで手順を進めていけば、本業に目を向けやすくなる場合もある。もちろん全員に当てはまるとは限らないけれど。

必要な条件をクリアできるようサポートしてくれる機能も含まれているから、「これで本当に大丈夫かな?」と不安になる場面でも、多少安心感につながる可能性はありそう。信頼とか信用の面でも、ちょっとプラスになるケースがあったという声も耳にしたことがある。

それから、「登録自体はすごく短時間だった」という人の話を聞いた覚えもある。たしか数分くらい…いや、大体三分前後?その程度で最初のセットアップまで進むことができて、そのあと実際にプラットフォームの流れを見ることも可能だとか。

全部まとめて考えてみると、「絶対こうなる」とまでは言えないけれど、新しい方法として試してみる価値はありそうだと思う人もいるんじゃないかな。