最近、ふと考えてたんだけど…。もし自分の車が、自分の知らない誰かに、遠くから操作されたらどうする?

朝、仕事に行こうとしたら、キーに触れてもいないのに、いきなりエンジンがかかって、ライトが点滅して、ドアのロックが開く。…正直、ホラー映画みたいだよな。でも、これ、もうSFの話じゃないんだよね。

最近、ある研究者チームが、特定の自動車メーカーのシステムに侵入できることを見つけちゃったらしい。起亜[Kia]の話なんだけど、2013年以降の、下手したら数百万台の車が対象になるかもしれないって。…しかも、ナンバープレートの情報さえあれば、エンジンをかけたり、ドアを開けたり、車の位置をリアルタイムで追跡したり…もっと言えば、自分を新しいオーナーとして登録することさえ可能だった、と。

物理的に車に触る必要すらない。ものの30秒で、リモートから。…ちょっと、信じがたい話だよね。

じゃあ、なんでこんなことが起きるの?

今の車って、もう「走るコンピューター」だからね。常にインターネットに繋がってるし、スマホとも連携してる。便利だけど、そのぶん、外の世界との接点が多すぎる。そこが全部、ハッカーの入り口になる可能性があるってこと。

正直、問題は一つじゃない。いろんな経路がある。ちょっと考えてみると…。

- クルマ自体が持つ通信機能の穴: これはテレマティクスシステムって呼ばれるやつ。ナビとか、事故の時に自動で通報する機能とか。このシステムとサーバーの通信の「約束事」…APIっていうんだけど、ここの守りが甘いと、さっきのKiaの件みたいに、正規のユーザーじゃなくても命令を送れちゃう。

- ナビとかの画面からの侵入: 車のインフォテインメントシステム。Apple CarPlayとかAndroid Autoでスマホを繋ぐでしょ?もしスマホ側がウイルスに感染してたら…そこから車のシステムに侵入される可能性もゼロじゃない。一番怖いのは、そこからブレーキとかハンドルを制御するシステム(CAN-BUSっていう、車内ネットワークのこと)にまで影響が及ぶこと。これはマジでシャレにならない。

- スマホの専用アプリ: 最近は、スマホアプリで車のドアを開けたりエンジンかけたりできるのが当たり前になったけど、このアプリ自体のセキュリティが弱かったら?…もう、言うまでもないよね。偽物のアプリにログイン情報を盗まれるとか、そういう古典的な手口もまだ有効なんだから。

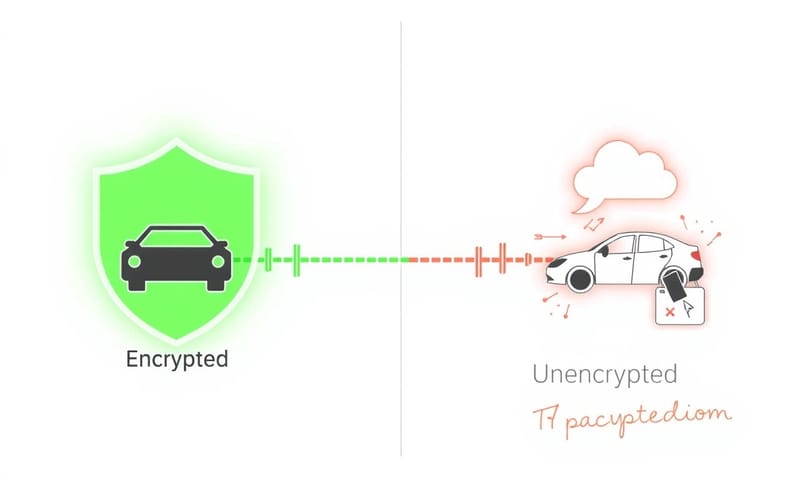

昔は車の鍵を盗まれる心配をしてたけど、今は、メーカーのAPIの作りが甘いんじゃないかとか、通信が暗号化されてないんじゃないかとか…そういうレベルの話になってる。しかも、世界中のどこからでも狙われる可能性があるっていうのが、一番厄介なところなんだよな。

昔の車の脅威 vs. 今の車の脅威

こうやって考えてみると、脅威の種類が根本的に変わったんだなって思う。ちょっと表にしてみようか。

| 比較項目 | 昔の車の脅威(物理) | 今の車の脅威(サイバー) |

|---|---|---|

| 主な手口 | ピッキングとか、窓ガラスを割るとか。…まあ、物理的な破壊だよね。 | APIの脆弱性を突く、偽のアップデート、Wi-Fi経由での侵入…。見えない攻撃ばっかり。 |

| 必要なもの | 特殊な工具。あと、現場にいるっていう度胸。 | ノートパソコン1台と、ネット環境。それと知識。…それだけ。 |

| 攻撃者の場所 | 車のすぐそば。顔を見られるリスクがある。 | 地球の裏側からでも可能。誰がやってるか全然わからない。 |

| 被害の範囲 | 盗まれた一台だけ。まあ、個人にとっては大問題だけど。 | 同じシステムの車、何百万台が一斉に、なんてことも理論上はあり得る。規模が違いすぎる。 |

| オーナーにできる対策 | 物理的なロックを増やすとか、警報装置をつけるとか。分かりやすかった。 | …正直、難しいよね。ソフトウェアを常に最新に保つくらい?でも、根本的な穴はユーザー側じゃ塞げない。 |

インフォテインメントシステムって、思ったより危ないかも

さっきもちょっと触れたけど、このナビとか音楽を聴くためのインフォテインメントシステム。これが意外な落とし穴なんだよね。

USBポートに音楽ファイルを入れたUSBメモリを差すとか、Bluetoothでスマホを繋ぐとか、日常的にやるじゃない?でも、もしそのファイルやスマホがマルウェアに感染してたら…。

インフォテインメントシステムは、ただ音楽を流したり地図を表示したりするだけじゃなくて、車の他の部分…それこそ、ステアリングとかブレーキを制御してる「CAN-BUS」っていう神経網みたいなものに繋がってることが多い。だから、ここを乗っ取られると、本当に危険な操作をされかねない。

あと、車のWi-Fi。パスワードが簡単なままだったりすると、近くにいる攻撃者に侵入されて、やりたい放題にされる可能性もある。便利さとリスクは、いつも隣り合わせってことか…。

僕らにできること、そしてメーカーがすべきこと

じゃあ、僕らユーザーに何ができるかっていうと、正直、限られてる。でも、意識しておくだけで違うこともあると思う。

- ソフトウェアは常に最新に。これはスマホとかPCと一緒。メーカーからアップデートの通知が来たら、面倒くさがらずにちゃんとやること。

- 怪しいものを繋がない。出所のわからないUSBメモリを差したり、怪しいアプリを入れたスマホを安易に繋いだりしない。基本的なことだけど、意外と大事。

- アプリのパスワード管理。車の操作ができる公式アプリのパスワードは、他のサービスと使い回さない。できれば二段階認証を設定する。

日本の内閣サイバーセキュリティセンター、通称NISCもコネクテッドカーのセキュリティについて注意喚起をしてる。彼らが言ってることも、やっぱり「ソフトウェアを最新に」「パスワードをしっかり管理」みたいな基本的な対策が多い。でもね、今回のKiaの件みたいに、システムの根っこに穴が開いてたら、ユーザーがいくら気をつけても防ぎようがないんだよな。

だから、結局は自動車メーカー側の意識改革が一番重要なんだと思う。APIセキュリティの専門家も言ってたけど、gRPC、MQTT、RESTみたいな複雑なプロトコルを車で使うようになった今、もう「とりあえず繋げました」じゃ済まされない。

例えば…

- もっと厳重な本人確認: APIへのアクセスに、IDとパスワードだけじゃなくて、多要素認証(MFA)とかを必須にするとか。

- 通信の完全な暗号化: 車とサーバー間のデータが全部暗号化されていれば、途中で盗み見られても解読できない。当たり前のようで、できていないケースがあるのが怖い。

- 車内ネットワークの監視: CAN-BUSみたいな重要なネットワークに、変な命令が流れていないか常に監視する仕組み。もし「運転手が操作してないのにブレーキがかかる」みたいな異常な信号があったら、それをブロックするとか。

こういうのって、もうオプションじゃなくて、標準装備にしてほしいレベルの話だよね。衝突安全性と同じくらい、サイバーセキュリティも車の安全性の根幹なんだから。

先說結論:車の「鍵」はもう物理的なモノじゃない

色々考えてみたけど、行き着くところはここかな。もう、車のセキュリティっていうのは、ドアに鍵をかけるっていう物理的な話だけじゃなくなった。

僕らの車の「鍵」は、今やキーフォブの中のデータであり、スマホアプリのログイン情報であり、メーカーのサーバーとの通信そのものなんだ。その鍵が、目に見えないところで、いとも簡単にコピーされたり、悪用されたりする可能性がある。

この感覚の変化に、僕らユーザーも、そして何より作っているメーカーも、追いついていかないといけない。じゃないと、いつか本当に、映画みたいな悪夢が現実になるかもしれないからね。

さて、あなたの車は大丈夫だと思いますか?一度、自分の車がどれだけ「繋がっている」か、考えてみるのもいいかもしれませんね。